วิธีย่อขนาดหน้าจอใน Windows 10

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

ในการโจมตีแบบเลือกการส่งต่อประเภทนี้ โหนดที่เป็นอันตรายจะปฏิเสธคำขอเพื่ออำนวยความสะดวกให้กับแพ็กเก็ตข้อมูลบางอย่าง และตรวจสอบให้แน่ใจว่าไม่มีการส่งต่ออีกต่อไป ผู้โจมตีสามารถเลือกหรือสุ่มทิ้งแพ็กเก็ตและพยายามเพิ่มอัตราการสูญเสียแพ็กเก็ตในเครือข่าย

2 วิธีในการโจมตี Selective Forwarding

ผู้ร้ายสามารถโจมตีเครือข่ายได้สองวิธีคือ:

การรับรองความถูกต้องของโหนดเซ็นเซอร์ที่ได้รับอนุญาตอาจถูกบุกรุก หรือผู้ไม่ประสงค์ดีอาจขโมยคีย์หรือข้อมูลบางส่วนจากโหนดและโจมตีเครือข่ายทั้งหมด เป็นการยากมากที่จะตรวจจับการโจมตีดังกล่าว

ทำได้โดยการติดเส้นทางเส้นทางระหว่างโหนดที่ถูกต้อง

การโจมตีแบบเลือกส่งต่อ

ประเภทของการโจมตีแบบ Selective Forwarding

การโจมตีแบบ Selective Forwarding มีหลายประเภท:

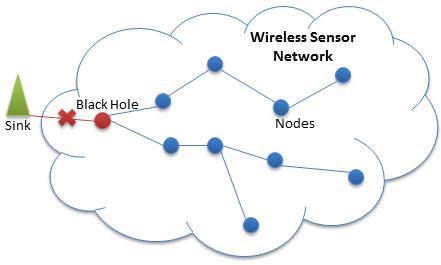

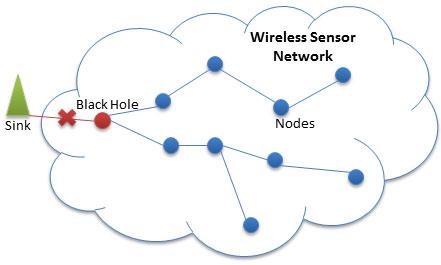

- โหนดที่เป็นอันตรายห้ามไม่ให้มีการไหลของข้อมูลจากโหนดที่ได้รับอนุญาตไปยังสถานีฐาน จึงนำไปสู่การโจมตี DoSซึ่งสามารถแปลงเป็นการโจมตี Black Hole ได้โดยการโจมตีเครือข่ายทั้งหมด และจำกัดการควบคุมการไหลของข้อมูลจากทุกโหนดไปยัง sink (โหนดที่รับผิดชอบในการโต้ตอบกับโหนดเซ็นเซอร์)

- โหนดที่ไม่ได้รับอนุญาตจะละเว้นการถ่ายทอดข้อมูลและปล่อยข้อมูลเหล่านั้นแบบสุ่ม โหนดที่ไม่ได้รับอนุญาตจะส่งแพ็กเก็ตข้อมูลของตนเองไปยังโหนดอื่นแทน การโจมตีประเภทหนึ่งเรียกว่าการละเลยและความโลภ

- อีกรูปแบบหนึ่งของการโจมตีนี้คือเมื่อโหนดที่ไม่ได้รับอนุญาตหน่วงเวลาข้อความที่ส่งผ่านโหนดเหล่านั้น เพื่อบิดเบือนข้อมูลการกำหนดเส้นทางระหว่างโหนด

- ประเภทสุดท้าย คือการโจมตีBlind Letterเมื่อแพ็กเก็ตถูกส่งต่อจากโหนดที่ถูกต้องไปยังโหนดที่เป็นอันตราย จะทำให้แน่ใจได้ว่าโหนดที่ถูกต้องนั้นข้อมูลจะถูกส่งต่อไปยังโหนดถัดไป และทิ้งแพ็กเก็ตในที่สุดโดยไม่มีการตรวจจับ แบบฟอร์มนี้สามารถโจมตีโปรโตคอลการกำหนดเส้นทางมัลติฮอปต่างๆ เช่น การกำหนดเส้นทางทางภูมิศาสตร์, บีคอนนิ่ง TinyOS เป็นต้น

ตรวจจับและป้องกันการโจมตีแบบ Selective Forwarding

การตรวจจับและการป้องกันจำแนกตามแผนปฏิบัติการหรือตามแผนป้องกัน:

I. ตามลักษณะของแผนปฏิบัติการจะแบ่งออกเป็น 2 ส่วนเล็กๆ คือ แบบรวมศูนย์และแบบกระจาย

ในรูปแบบรวมศูนย์ หัวหรือจมของโหนดเซ็นเซอร์มีหน้าที่ตรวจจับและป้องกันการโจมตีนี้ ในรูปแบบกระจาย ทั้งสถานีฐานและคลัสเตอร์เฮดมีหน้าที่ป้องกันการโจมตีดังกล่าว

ครั้งที่ส���ง ตามแผนการป้องกันจะแบ่งออกเป็นสองส่วนดังต่อไปนี้: การตรวจจับและการป้องกัน

แผนการป้องกันไม่สามารถตรวจจับการโจมตีหรือโหนดที่ผิดพลาดได้ แต่จะเพิกเฉยต่อโหนดที่ผิดพลาดและลบออกจากเครือข่าย ประเภทการตรวจจับมีความสามารถเพียงพอในการตรวจจับการโจมตีหรือโหนดที่ล้มเหลว หรือแม้แต่ทั้งสองอย่าง

วิธีป้องกันการโจมตีแบบ Selective Forwarding

มีแผนต่างๆ มากมายในการตอบโต้การโจมตีดังกล่าว:

- รูปแบบการรักษาความปลอดภัยตรวจจับการโจมตีและเพิ่มระดับการแจ้งเตือน โดยใช้การยืนยันแบบหลายฮอปจากโหนดเซ็นเซอร์ต่างๆ ในเครือข่าย ในรูปแบบนี้ ทั้งโหนดต้นทางและสถานีฐานสามารถตรวจจับการโจมตีและตัดสินใจได้อย่างเหมาะสม แม้ว่าหนึ่งในโหนดเหล่านั้นจะถูกโจมตีก็ตาม

ซึ่งเป็นไปตามแนวทางแบบกระจายและสามารถตรวจจับได้ว่าโหนดที่เป็นอันตรายพยายามทิ้งแพ็กเก็ตหรือไม่ แทนที่จะส่งต่อไปยังโหนดถัดไป ความแม่นยำของวิธีนี้อ้างว่าสูงถึง 95% ในการตรวจจับการโจมตีแบบ Selective Forwarding

- ระบบตรวจจับการบุกรุก (IDS)สามารถตรวจจับช่องโหว่ใดๆ ที่ถูกโจมตีโดยผู้โจมตี และแจ้งเตือนเครือข่ายเกี่ยวกับโหนดที่เป็นอันตรายที่เกี่ยวข้อง ระบบ IDS ได้รับการออกแบบตามความสามารถในการตรวจจับตามข้อกำหนดทางเทคนิค

เทคนิคนี้ใช้แนวทาง Watchdog ซึ่งโหนดข้างเคียงสามารถตรวจสอบกิจกรรมของโหนดและดูว่าโหนดกำลังส่งต่อแพ็กเก็ตไปยังโหนดอื่นจริงหรือไม่ หากละเว้นแพ็กเก็ตจริง ตัวนับจะเพิ่มขึ้นและการแจ้งเตือนจะถูกสร้างขึ้นเมื่อค่านี้ถึงขีดจำกัดที่กำหนด หากโหนดเฝ้าระวังหลายโหนดส่งสัญญาณเตือน สถานีฐานจะได้รับการแจ้งเตือนและโหนดที่ถูกบุกรุกจะถูกลบออก

- แผนการป้องกันแบบกระจายที่ใช้การยืนยันแบบหลายฮอปเพื่อป้องกันการโจมตีแบบ Selective Forwarding ในรูปแบบนี้ สันนิษฐานว่าโหนดเซ็นเซอร์ทั้งหมดทราบตำแหน่งของตน และทราบหรือประมาณจำนวนโหนดที่ล้มเหลวและระดับพลังงานของเครือข่าย

การส่งข้อมูลทั้งหมดอนุมานโดยตรรกะที่ไม่สามารถกำหนดได้ ซึ่งคำนึงถึงข้อจำกัดด้านพลังงานและการมีอยู่ของโหนดที่ผิดพลาด ในกรณีที่โปรโตคอลการกำหนดเส้นทางแบบหลายเส้นทางไม่สามารถให้ข้อมูลการรับรองความถูกต้องได้ จะใช้วิธีการจำกัดการแพร่กระจาย

- อีกแผนหนึ่งใช้โทโพโลยีแบบตาข่ายหกเหลี่ยม อัลกอริธึมการกำหนดเส้นทางถูกนำมาใช้เพื่อค้นหาเส้นทางการส่งแพ็กเก็ตที่ดีที่สุด โหนดที่อยู่ใกล้เส้นทางการกำหนดเส้นทางจะตรวจสอบการส่งสัญญาณของโหนดข้างเคียง กำหนดตำแหน่งของผู้โจมตี และส่งแพ็กเก็ตที่ทิ้งเหล่านี้อีกครั้งไปยังตำแหน่งที่เชื่อว่าสามารถเข้าถึงได้

วิธีการนี้แสดงให้เห็นอย่างชัดเจนถึงการโจมตีแบบ Selective Forwarding ซึ่งจะเตือนโหนดข้างเคียงเกี่ยวกับตำแหน่งของผู้โจมตี และเลี่ยงโหนดของผู้โจมตีในการส่งต่อข้อความอื่นๆ วิธีการนี้ช่วยให้มั่นใจได้ถึงการส่งข้อมูลที่แท้จริง ขณะเดียวกันก็ใช้พลังงานและพื้นที่น้อยลง

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

Xbox Game Bar เป็นเครื่องมือสนับสนุนที่ยอดเยี่ยมที่ Microsoft ติดตั้งบน Windows 10 ซึ่งผู้ใช้สามารถเรียนรู้วิธีเปิดหรือปิดได้อย่างง่ายดาย

หากความจำของคุณไม่ค่อยดี คุณสามารถใช้เครื่องมือเหล่านี้เพื่อเตือนตัวเองถึงสิ่งสำคัญขณะทำงานได้

หากคุณคุ้นเคยกับ Windows 10 หรือเวอร์ชันก่อนหน้า คุณอาจประสบปัญหาในการนำแอปพลิเคชันไปยังหน้าจอคอมพิวเตอร์ของคุณในอินเทอร์เฟซ Windows 11 ใหม่ มาทำความรู้จักกับวิธีการง่ายๆ เพื่อเพิ่มแอพพลิเคชั่นลงในเดสก์ท็อปของคุณ

เพื่อหลีกเลี่ยงปัญหาและข้อผิดพลาดหน้าจอสีน้ำเงิน คุณต้องลบไดรเวอร์ที่ผิดพลาดซึ่งเป็นสาเหตุของปัญหาออก บทความนี้จะแนะนำวิธีถอนการติดตั้งไดรเวอร์บน Windows โดยสมบูรณ์

เรียนรู้วิธีเปิดใช้งานแป้นพิมพ์เสมือนบน Windows 11 เพื่อเพิ่มความสะดวกในการใช้งาน ผสานเทคโนโลยีใหม่เพื่อประสบการณ์ที่ดียิ่งขึ้น

เรียนรู้การติดตั้งและใช้ AdLock เพื่อบล็อกโฆษณาบนคอมพิวเตอร์ของคุณอย่างมีประสิทธิภาพและง่ายดาย

เวิร์มคอมพิวเตอร์คือโปรแกรมมัลแวร์ประเภทหนึ่งที่มีหน้าที่หลักคือการแพร่ไวรัสไปยังคอมพิวเตอร์เครื่องอื่นในขณะที่ยังคงทำงานอยู่บนระบบที่ติดไวรัส

เรียนรู้วิธีดาวน์โหลดและอัปเดตไดรเวอร์ USB บนอุปกรณ์ Windows 10 เพื่อให้ทำงานได้อย่างราบรื่นและมีประสิทธิภาพ

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Xbox Game Bar และวิธีปรับแต่งให้เหมาะกับประสบการณ์การเล่นเกมที่สมบูรณ์แบบของคุณ บทความนี้มีข้อมูลทั้งหมด