วิธีย่อขนาดหน้าจอใน Windows 10

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

เมื่อคุณนึกถึงแฮกเกอร์ คุณอาจจินตนาการถึงผู้คลั่งไคล้คอมพิวเตอร์สไตล์ฮอลลีวูดที่พยายามเอาชนะระบบป้องกันคอมพิวเตอร์ของคุณ อย่างไรก็ตาม Side-Channel Attack ช่วยให้แฮกเกอร์ดึงข้อมูลจากอุปกรณ์โดยไม่ต้องแตะต้องส่วนความปลอดภัยของระบบ

มาดูกันว่า Side-Channel Attack คืออะไร และมีความหมายต่อคุณอย่างไร

การโจมตีช่องทางด้านข้างคืออะไร?

ide-Channel Attack ช่วยให้แฮกเกอร์สามารถดึงข้อมูลโดยไม่ต้องยุ่งเกี่ยวกับอุปกรณ์

สมมติว่าคุณอาศัยอยู่กับเพื่อนที่โทรหาใครสักคนบ่อยๆ ในการดำเนินการนี้ พวกเขาใช้โทรศัพท์บ้านที่มีปุ่มทางกายภาพ เพื่อนร่วมห้องคนนั้นเป็นความลับมากว่าใครโทรมา แต่สิ่งนี้ทำให้คุณสงสัยอย่างมาก

คุณสามารถติดตามได้ว่าบุคคลนั้นกดหมายเลขเมื่อใด แต่มีวิธีหลีกเลี่ยงการทำเช่นนั้น คุณสามารถรับหมายเลขที่บุคคลนั้นโทรมาโดยทำตามสัญญาณโดยไม่ได้ตั้งใจ คุณจะทำมันได้อย่างไร?

วิธีแก้ไขประการหนึ่งคือฟังเสียงสัญญาณทุกครั้งที่เพื่อนของคุณกดปุ่ม เนื่องจากแต่ละคีย์ให้เสียงที่แตกต่างกัน คุณจึงสามารถย้อนกลับเสียงไปยังคีย์ที่เกี่ยวข้องที่กดได้

คุณยังสามารถวัดเวลาที่บุคคลใช้ในการเลื่อนนิ้วจากปุ่มหนึ่งไปยังอีกปุ่มที่อยู่ติดกันได้ด้วย จากนั้นเมื่อเพื่อนของคุณหมุนหมายเลข ให้คำนวณเวลาระหว่างการกดปุ่มแต่ละครั้ง

หากเวลานั้นเท่ากับเวลาที่ใช้ในการเลื่อนนิ้วจากปุ่มหนึ่งไปยังปุ่มที่อยู่ติดกัน ตัวเลขที่บุคคลนั้นเพิ่งกดจะอยู่ติดกับหมายเลขที่ใกล้เคียงที่สุด การหน่วงเวลานานขึ้นหมายความว่าหมายเลขถัดไปไม่ได้อยู่ติดกัน ในขณะที่การกดอย่างรวดเร็วสองครั้งจะส่งสัญญาณว่ามีการกดหมายเลขเดียวกันสองครั้ง จากนั้นคุณสามารถคำนวณตัวเลขทั้งหมดที่เหมาะกับรูปแบบเวลา และใช้ข้อมูลเพื่อหาว่าตัวเลขดังกล่าวอาจเป็นตัวเลขใด

คุณสามารถเรียนรู้ว่าแต่ละปุ่มเสียงเป็นอย่างไรเมื่อกด เช่น ปุ่มเลข 3 จะมีเสียงหนักกว่า และปุ่มเลข 9 จะมีเสียงฟู่เบาๆ เมื่อเพื่อนร่วมห้องของคุณหมุนหมายเลข คุณสามารถตรวจสอบเสียงรบกวนและดูว่าหมายเลขใดถูกหมุนไป

วิธีการเหล่านี้กำหนดว่าการโจมตีช่องทางด้านข้างคืออะไร นี่เป็นวิธีการดึงข้อมูลโดยไม่ต้องเข้าสู่อุปกรณ์โดยตรง ในความเป็นจริง การโจมตีช่องทางด้านข้างต่อคอมพิวเตอร์มีความลึกมากกว่าการฟังการกดปุ่ม!

การโจมตี Side-Channel มีหลายประเภท

ตอนนี้คุณรู้แล้วว่าการโจมตีช่องทางด้านข้างทำงานอย่างไร มาดูการโจมตีประเภทต่างๆ ที่แฮกเกอร์สามารถใช้ได้

ขั้นแรก Timing Attacks จะวิเคราะห์ระยะเวลาที่ใช้ในการดำเนินการให้เสร็จสิ้น วิธีนี้จะคล้ายกับการนับเวลาโทรของเพื่อนร่วมห้องและเปรียบเทียบกับสิ่งที่คุณทราบข้างต้น

แฮกเกอร์จะป้อนอินพุตต่างๆ ให้กับอัลกอริธึม และดูว่าจะใช้เวลาประมวลผลนานเท่าใด จากข้อมูลนี้ พวกเขาสามารถจับคู่อัลกอริธึมที่เป็นไปได้กับข้อมูลการกำหนดเวลาและค้นหาวิธีแก้ไข

การโจมตีแบบกำหนดเวลาเป็นส่วนสำคัญของช่องโหว่ Meltdown โดยวิเคราะห์ว่าแคชถูกอ่านเร็วแค่ไหนและใช้ผลลัพธ์เพื่ออ่านข้อมูลเอง

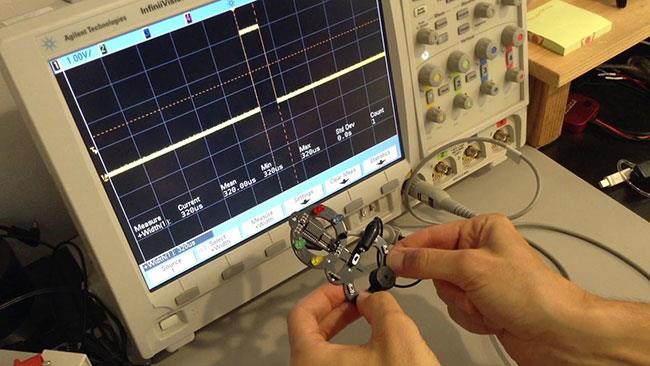

แฮกเกอร์สามารถตรวจสอบปริมาณพลังงานที่ส่วนประกอบใช้เพื่อดูว่ากำลังทำอะไรอยู่ หากส่วนประกอบใช้พลังงานมากกว่าปกติ แสดงว่าอาจกำลังประมวลผลบางสิ่งที่สำคัญ หากใช้พลังงานน้อยลง ก็อาจจะก้าวไปสู่ขั้นต่อไปของการคำนวณ

แฮกเกอร์สามารถใช้ลักษณะการใช้พลังงานเพื่อดูว่าข้อมูลใดบ้างที่ถูกส่งไป

การวิเคราะห์เสียงคือการที่แฮ็กเกอร์ฟังตัวอย่างเสียงที่มาจากอุปกรณ์ และใช้ผลลัพธ์เหล่านั้นเพื่อรวบรวมข้อมูล

ในตัวอย่างโทรศัพท์ด้านบน การได้ยินเสียงสัญญาณโทรศัพท์หรือการกดปุ่มถือเป็นการโจมตีทางเสียง (การโจมตีตามการวิเคราะห์เสียง)

มีงานวิจัยจำนวนหนึ่งที่ตรวจสอบความเป็นไปได้ของการโจมตีด้วยเสียง การศึกษาชิ้นหนึ่งฟังเสียงของเครื่องพิมพ์เพื่อประเมินสิ่งที่กำลังพิมพ์และได้รับอัตราความแม่นยำ 72% ความแม่นยำอาจสูงถึง 95% หากผู้โจมตีรู้คร่าวๆ ว่าเอกสารเกี่ยวข้องกับอะไร

การศึกษาอีกชิ้นหนึ่งเรียกว่า SonarSnoop เปลี่ยนโทรศัพท์ให้เป็นอุปกรณ์โซนาร์ (เทคนิคที่ใช้การแพร่กระจายเสียงเพื่อค้นหาการเคลื่อนไหว สื่อสาร หรือตรวจจับวัตถุอื่นๆ) การวิจัยดังกล่าวทำให้โทรศัพท์ปล่อยเสียงที่ไม่ได้ยินเข้าสู่หูของมนุษย์ผ่านทางลำโพง และบันทึกเสียงก้องผ่านไมโครโฟน เสียงสะท้อนโซนาร์จะบอกผู้โจมตีว่านิ้วของเหยื่ออยู่บนหน้าจออยู่ที่ไหนในขณะที่พวกเขากำลังวาดรูปแบบการปลดล็อค ดังนั้นจึงเผยให้เห็นวิธีการปลดล็อคโทรศัพท์

การวิเคราะห์แม่เหล็กไฟฟ้า (EM) จะตรวจสอบคลื่นที่ปล่อยออกมาจากอุปกรณ์ จากข้อมูลนี้ ผู้โจมตีสามารถถอดรหัสสิ่งที่อุปกรณ์กำลังทำอยู่ได้ อย่างน้อยที่สุด คุณก็สามารถทราบได้ว่ามีอุปกรณ์อยู่ใกล้ๆ หรือไม่ ตัวอย่างเช่น คุณสามารถใช้โทรศัพท์ของคุณเพื่อค้นหากล้องวงจรปิดที่ซ่อนอยู่โดยมองหาคลื่นแม่เหล็กไฟฟ้า

มีการศึกษาเกี่ยวกับอุปกรณ์ IoT และการปล่อย EM ทฤษฎีก็คือทีมเฝ้าระวังสามารถตรวจสอบอุปกรณ์ต้องสงสัยได้โดยไม่ต้องแฮ็กเข้าไปในอุปกรณ์เหล่านั้น นี่เป็นสิ่งสำคัญ เนื่องจากช่วยให้หน่วยงานบังคับใช้กฎหมายสามารถตรวจสอบกิจกรรมที่น่าสงสัยได้โดยไม่ทิ้งร่องรอยไว้

ไม่มีวิธีง่ายๆ ที่จะทำให้พีซีคงกระพันจากการโจมตี Side-Channel

น่าเสียดายที่ไม่มีวิธีง่ายๆ ที่จะทำให้พีซีคงกระพันจากการโจมตี Side-Channel ตราบใดที่พีซีใช้พลังงาน ปล่อยรังสี และส่งเสียงรบกวนระหว่างการทำงาน พีซีจะยังคงได้รับการวิเคราะห์จากแฮ็กเกอร์

อย่างไรก็ตาม สิ่งที่คุณสามารถทำได้คือป้องกันไม่ให้แฮกเกอร์ทำการโจมตีตั้งแต่แรก ยกตัวอย่างโปรแกรม SonarSnoop ที่สามารถตรวจจับรูปแบบการเข้าสู่ระบบโทรศัพท์ได้ โปรแกรมนี้อาจมีช่องทางการจัดจำหน่ายเช่นเดียวกับมัลแวร์อื่นๆ จะถูกพบซ่อนอยู่ในแอปพลิเคชันและโปรแกรมที่เป็นอันตรายซึ่งรอให้ใครมาดาวน์โหลด

ดังนั้น แม้ว่าคุณจะไม่สามารถป้องกันอุปกรณ์ไม่ให้ส่งสัญญาณได้ แต่คุณสามารถป้องกันการติดตั้งซอฟต์แวร์ที่ตั้งโปรแกรมไว้เพื่อตรวจสอบสัญญาณดังกล่าวได้ รักษาเครื่องมือป้องกันไวรัส ของคุณให้ทันสมัยอยู่เสมอ และฝึกฝนแนวทางปฏิบัติด้านความปลอดภัยทางไซเบอร์ที่ดีและทุกอย่างจะเรียบร้อย

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

Xbox Game Bar เป็นเครื่องมือสนับสนุนที่ยอดเยี่ยมที่ Microsoft ติดตั้งบน Windows 10 ซึ่งผู้ใช้สามารถเรียนรู้วิธีเปิดหรือปิดได้อย่างง่ายดาย

หากความจำของคุณไม่ค่อยดี คุณสามารถใช้เครื่องมือเหล่านี้เพื่อเตือนตัวเองถึงสิ่งสำคัญขณะทำงานได้

หากคุณคุ้นเคยกับ Windows 10 หรือเวอร์ชันก่อนหน้า คุณอาจประสบปัญหาในการนำแอปพลิเคชันไปยังหน้าจอคอมพิวเตอร์ของคุณในอินเทอร์เฟซ Windows 11 ใหม่ มาทำความรู้จักกับวิธีการง่ายๆ เพื่อเพิ่มแอพพลิเคชั่นลงในเดสก์ท็อปของคุณ

เพื่อหลีกเลี่ยงปัญหาและข้อผิดพลาดหน้าจอสีน้ำเงิน คุณต้องลบไดรเวอร์ที่ผิดพลาดซึ่งเป็นสาเหตุของปัญหาออก บทความนี้จะแนะนำวิธีถอนการติดตั้งไดรเวอร์บน Windows โดยสมบูรณ์

เรียนรู้วิธีเปิดใช้งานแป้นพิมพ์เสมือนบน Windows 11 เพื่อเพิ่มความสะดวกในการใช้งาน ผสานเทคโนโลยีใหม่เพื่อประสบการณ์ที่ดียิ่งขึ้น

เรียนรู้การติดตั้งและใช้ AdLock เพื่อบล็อกโฆษณาบนคอมพิวเตอร์ของคุณอย่างมีประสิทธิภาพและง่ายดาย

เวิร์มคอมพิวเตอร์คือโปรแกรมมัลแวร์ประเภทหนึ่งที่มีหน้าที่หลักคือการแพร่ไวรัสไปยังคอมพิวเตอร์เครื่องอื่นในขณะที่ยังคงทำงานอยู่บนระบบที่ติดไวรัส

เรียนรู้วิธีดาวน์โหลดและอัปเดตไดรเวอร์ USB บนอุปกรณ์ Windows 10 เพื่อให้ทำงานได้อย่างราบรื่นและมีประสิทธิภาพ

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Xbox Game Bar และวิธีปรับแต่งให้เหมาะกับประสบการณ์การเล่นเกมที่สมบูรณ์แบบของคุณ บทความนี้มีข้อมูลทั้งหมด