วิธีย่อขนาดหน้าจอใน Windows 10

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

Stupid Ransomware เป็นตระกูลของแรนซัมแวร์ที่ใช้กันทั่วไปโดยนักพัฒนาที่ไม่มีทักษะ และรูปแบบต่างๆ มากมายของตระกูลนี้ใช้ธีมที่อิงจากภาพยนตร์ วัฒนธรรมสมัยนิยม หรือประกาศหลอกลวงของหน่วยงานบังคับใช้กฎหมาย ตระกูลแรนซัมแวร์นี้สร้างขึ้นโดยใช้โปรเจ็กต์โอเพ่นซอร์สที่โพสต์บน GitHub

ข้อดีของแรนซัมแวร์ตระกูลนี้คือพวกมันมีคีย์เข้ารหัสแบบคงที่ดังนั้นจึงถอดรหัสได้ง่าย ผู้อ่านสามารถติดตามตัวอย่างตัวแปร Stupid Ransomware ได้จากบทความด้านล่างนี้

Michael Gillespie ได้สร้างตัวถอดรหัสชื่อ StupidDecryptor ซึ่งมีคีย์ถอดรหัสสำหรับ Stupid Ransomware ทุกรูปแบบที่พบ ตัวแปรที่สามารถถอดรหัสได้ด้วยเครื่องมือนี้ในปัจจุบัน ได้แก่ ตัวแปรที่เพิ่มส่วนขยายต่อไปนี้ในชื่อไฟล์ที่เข้ารหัส

.666, .adam, .alosia, .android, .ANNABELLE, .anon, .bycicle, .corrupted, .crypted, .CYRON, .deria, .devil, .Doxes, .encrypt, .eTeRnItY, .FailedAccess, .fucked, .fucking, .fun, .H34rtBl33d, .Harzhuangzi, .haters, .iGotYou, .jeepers, .jigsaw, .killedXXX, .lock, .malki, .Malki, .MIKOYAN, .Nazi, .powned, .purge, .slvpawned, .SnakeEye, .Tesla, .whycry, .WINDIE, .XmdXtazX, .xncrypt, _crypt0, _nullbyte

ด้านล่างนี้เป็นคำแนะนำเกี่ยวกับวิธีการใช้เครื่องมือ StupidDecryptor

หากต้องการถอดรหัสตัวแปร Stupid Ransomware คุณสามารถดาวน์โหลด StupidDecryptor ได้ที่นี่

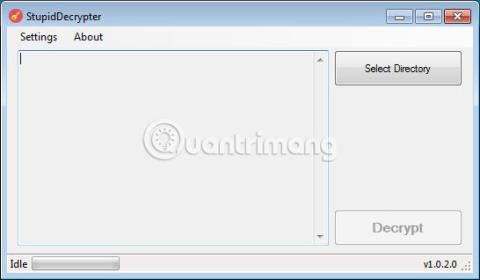

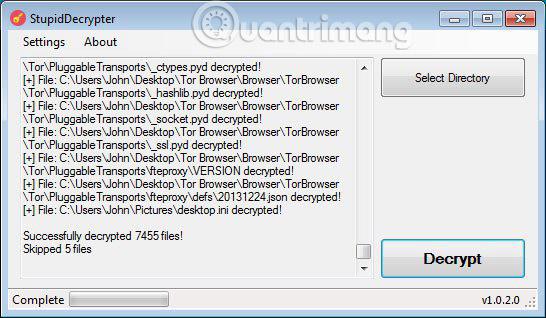

เมื่อดาวน์โหลดแล้ว เพียงดับเบิลคลิกไฟล์ปฏิบัติการเพื่อเริ่มถอดรหัส จากนั้นคุณจะพบกับหน้าจอหลัก

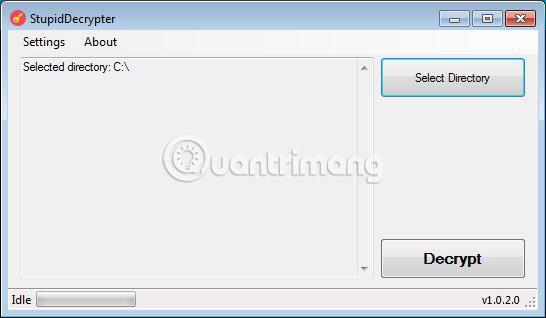

ตอนนี้คลิก ปุ่ม Select Directoryและเลือกไดรฟ์ที่คุณต้องการถอดรหัส เช่น ไดรฟ์C:\เมื่อผู้ใช้เลือกไดรฟ์แล้ว ปุ่ม ถอดรหัสจะพร้อมใช้งาน

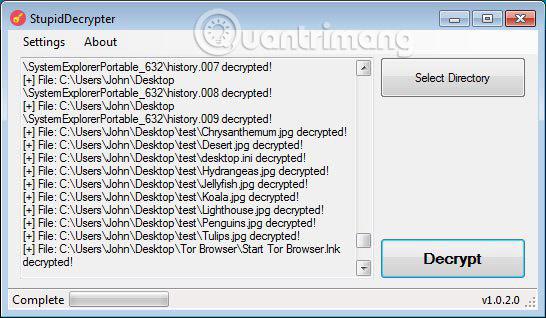

จากนั้นคลิก ปุ่ม ถอดรหัสเพื่อเริ่มถอดรหัสโฟลเดอร์ที่เลือก หลังจากคลิกปุ่มถอดรหัสโปรแกรมจะถอดรหัสไฟล์ที่เข้ารหัสทั้งหมดและแสดงสถานะการถอดรหัสในหน้าต่าง

เมื่อกระบวนการสิ้นสุดลง เครื่องมือถอดรหัสจะแสดงรายงานสรุปจำนวนไฟล์ที่ถอดรหัส หากไฟล์บางไฟล์ถูกข้าม อาจเป็นเพราะไฟล์เหล่านั้นได้รับการกำหนดค่าด้วยสิทธิ์พิเศษ

ดูเพิ่มเติม:

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

Xbox Game Bar เป็นเครื่องมือสนับสนุนที่ยอดเยี่ยมที่ Microsoft ติดตั้งบน Windows 10 ซึ่งผู้ใช้สามารถเรียนรู้วิธีเปิดหรือปิดได้อย่างง่ายดาย

หากความจำของคุณไม่ค่อยดี คุณสามารถใช้เครื่องมือเหล่านี้เพื่อเตือนตัวเองถึงสิ่งสำคัญขณะทำงานได้

หากคุณคุ้นเคยกับ Windows 10 หรือเวอร์ชันก่อนหน้า คุณอาจประสบปัญหาในการนำแอปพลิเคชันไปยังหน้าจอคอมพิวเตอร์ของคุณในอินเทอร์เฟซ Windows 11 ใหม่ มาทำความรู้จักกับวิธีการง่ายๆ เพื่อเพิ่มแอพพลิเคชั่นลงในเดสก์ท็อปของคุณ

เพื่อหลีกเลี่ยงปัญหาและข้อผิดพลาดหน้าจอสีน้ำเงิน คุณต้องลบไดรเวอร์ที่ผิดพลาดซึ่งเป็นสาเหตุของปัญหาออก บทความนี้จะแนะนำวิธีถอนการติดตั้งไดรเวอร์บน Windows โดยสมบูรณ์

เรียนรู้วิธีเปิดใช้งานแป้นพิมพ์เสมือนบน Windows 11 เพื่อเพิ่มความสะดวกในการใช้งาน ผสานเทคโนโลยีใหม่เพื่อประสบการณ์ที่ดียิ่งขึ้น

เรียนรู้การติดตั้งและใช้ AdLock เพื่อบล็อกโฆษณาบนคอมพิวเตอร์ของคุณอย่างมีประสิทธิภาพและง่ายดาย

เวิร์มคอมพิวเตอร์คือโปรแกรมมัลแวร์ประเภทหนึ่งที่มีหน้าที่หลักคือการแพร่ไวรัสไปยังคอมพิวเตอร์เครื่องอื่นในขณะที่ยังคงทำงานอยู่บนระบบที่ติดไวรัส

เรียนรู้วิธีดาวน์โหลดและอัปเดตไดรเวอร์ USB บนอุปกรณ์ Windows 10 เพื่อให้ทำงานได้อย่างราบรื่นและมีประสิทธิภาพ

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Xbox Game Bar และวิธีปรับแต่งให้เหมาะกับประสบการณ์การเล่นเกมที่สมบูรณ์แบบของคุณ บทความนี้มีข้อมูลทั้งหมด