วิธีย่อขนาดหน้าจอใน Windows 10

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

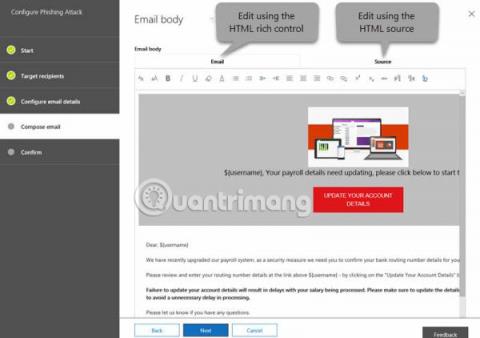

หากคุณใช้ Office 365 Threat Intelligence คุณสามารถตั้งค่าบัญชีของคุณให้จำลองการโจมตีแบบฟิชชิ่งแบบเรียลไทม์บนเครือข่ายองค์กรของคุณได้ ช่วยให้คุณดำเนินการเพื่อเตรียมพร้อมสำหรับการโจมตีที่อาจเกิดขึ้นในอนาคต คุณสามารถฝึกอบรมพนักงานของคุณให้ระบุการโจมตีดังกล่าวได้โดยใช้ Office 365 Attack Simulator บทความนี้จะแนะนำวิธีการต่างๆ ในการจำลองการโจมตีแบบฟิชชิ่ง

ประเภทของการโจมตีที่คุณสามารถจำลองได้โดยใช้ Office 365 Attack Simulator มีดังต่อไปนี้

คุณสามารถเข้าถึงโปรแกรมจำลองการโจมตีภายใต้การจัดการภัยคุกคามในศูนย์ความปลอดภัยและการปฏิบัติตามข้อกำหนด หากไม่มีอยู่ที่นั่น อาจเป็นไปได้ว่าคุณยังไม่ได้ติดตั้ง

โปรดคำนึงถึงสิ่งต่อไปนี้:

โปรแกรมจำลองการโจมตีสำหรับ Office 365

คุณต้องมีความคิดสร้างสรรค์และคิดเหมือนแฮ็กเกอร์เมื่อทำการจำลองการโจมตีที่เหมาะสม หนึ่งในการโจมตีแบบฟิชชิ่งที่มุ่งเน้นคือการโจมตีแบบฟิชชิ่งแบบหอก โดยทั่วไปแล้ว ผู้ที่ต้องการทดลองฟิชชิ่งแบบสเปียร์ควรทำการวิจัยเล็กน้อยก่อนที่จะโจมตีและใช้ชื่อที่แสดงที่ดูคุ้นเคยและน่าเชื่อถือ การโจมตีดังกล่าวส่วนใหญ่ดำเนินการเพื่อรวบรวมข้อมูลประจำตัวผู้ใช้

วิธีการโจมตีแบบฟิชชิ่งโดยใช้ Attack Simulator Office 365

วิธีการโจมตีแบบฟิชชิ่งโดยใช้ Attack Simulator Office 365 ขึ้นอยู่กับประเภทของการโจมตีที่คุณต้องการดำเนินการ อย่างไรก็ตาม อินเทอร์เฟซผู้ใช้นั้นเข้าใจง่าย ดังนั้นจึงเป็นเรื่องง่ายมากที่จะเพิ่มการจำลองการโจมตี

มีการโจมตีประเภทอื่นๆ อีกหลายประเภทใน Office 365 Attack Simulator เช่น การโจมตีด้วยรหัสผ่านสเปรย์และการโจมตีแบบ Brute-Force คุณสามารถค้นหาได้โดยการเพิ่มหรือป้อนรหัสผ่านทั่วไปอย่างน้อย 1 รายการ และดูว่าเครือข่ายมีโอกาสถูกแฮกเกอร์บุกรุกหรือไม่

การโจมตีจำลองจะช่วยคุณฝึกอบรมพนักงานของคุณเกี่ยวกับ การโจมตี แบบฟิชชิ่ง ประเภท ต่างๆ คุณยังสามารถใช้ข้อมูลในภายหลังเพื่อค้นหาสิ่งอื่นๆ ในสำนักงานของคุณได้

หากคุณมีคำถามใด ๆ เกี่ยวกับ Attack Simulator ใน Office 365 โปรดแสดงความคิดเห็นในส่วนความเห็นด้านล่าง! ขอให้โชคดี!

ดูเพิ่มเติม:

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

Xbox Game Bar เป็นเครื่องมือสนับสนุนที่ยอดเยี่ยมที่ Microsoft ติดตั้งบน Windows 10 ซึ่งผู้ใช้สามารถเรียนรู้วิธีเปิดหรือปิดได้อย่างง่ายดาย

หากความจำของคุณไม่ค่อยดี คุณสามารถใช้เครื่องมือเหล่านี้เพื่อเตือนตัวเองถึงสิ่งสำคัญขณะทำงานได้

หากคุณคุ้นเคยกับ Windows 10 หรือเวอร์ชันก่อนหน้า คุณอาจประสบปัญหาในการนำแอปพลิเคชันไปยังหน้าจอคอมพิวเตอร์ของคุณในอินเทอร์เฟซ Windows 11 ใหม่ มาทำความรู้จักกับวิธีการง่ายๆ เพื่อเพิ่มแอพพลิเคชั่นลงในเดสก์ท็อปของคุณ

เพื่อหลีกเลี่ยงปัญหาและข้อผิดพลาดหน้าจอสีน้ำเงิน คุณต้องลบไดรเวอร์ที่ผิดพลาดซึ่งเป็นสาเหตุของปัญหาออก บทความนี้จะแนะนำวิธีถอนการติดตั้งไดรเวอร์บน Windows โดยสมบูรณ์

เรียนรู้วิธีเปิดใช้งานแป้นพิมพ์เสมือนบน Windows 11 เพื่อเพิ่มความสะดวกในการใช้งาน ผสานเทคโนโลยีใหม่เพื่อประสบการณ์ที่ดียิ่งขึ้น

เรียนรู้การติดตั้งและใช้ AdLock เพื่อบล็อกโฆษณาบนคอมพิวเตอร์ของคุณอย่างมีประสิทธิภาพและง่ายดาย

เวิร์มคอมพิวเตอร์คือโปรแกรมมัลแวร์ประเภทหนึ่งที่มีหน้าที่หลักคือการแพร่ไวรัสไปยังคอมพิวเตอร์เครื่องอื่นในขณะที่ยังคงทำงานอยู่บนระบบที่ติดไวรัส

เรียนรู้วิธีดาวน์โหลดและอัปเดตไดรเวอร์ USB บนอุปกรณ์ Windows 10 เพื่อให้ทำงานได้อย่างราบรื่นและมีประสิทธิภาพ

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Xbox Game Bar และวิธีปรับแต่งให้เหมาะกับประสบการณ์การเล่นเกมที่สมบูรณ์แบบของคุณ บทความนี้มีข้อมูลทั้งหมด