วิธีย่อขนาดหน้าจอใน Windows 10

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

การโจมตี DNS Amplification คืออะไร?

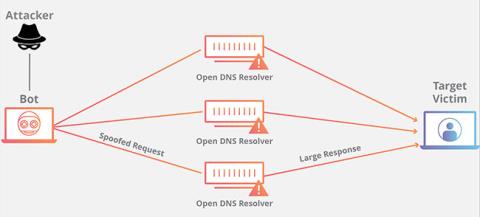

DNS Amplification คือการโจมตีแบบ Distributed Denial of Service (DDoS)ซึ่งผู้โจมตีใช้ประโยชน์จากช่องโหว่ในเซิร์ฟเวอร์ DNS (Domain Name System)เพื่อเปลี่ยนการสืบค้นเล็กๆ ในตอนแรกให้กลายเป็นเพย์โหลดที่ส่งผ่านที่มีขนาดใหญ่กว่ามาก ใช้เพื่อ "ลบ" เซิร์ฟเวอร์ของเหยื่อ

DNS Amplification คือการโจมตีแบบสะท้อนประเภทหนึ่งที่จัดการ DNS ที่เข้าถึงได้แบบสาธารณะ ทำให้พวกมันตกเป็นเป้าหมายของแพ็กเก็ต UDP จำนวนมาก ผู้กระทำผิดสามารถ "ขยาย" ขนาดของแพ็กเก็ต UDP เหล่านี้โดยใช้เทคนิคที่หลากหลาย ทำให้การโจมตีมีประสิทธิภาพมากจนทำลายแม้แต่โครงสร้างพื้นฐานอินเทอร์เน็ตที่แข็งแกร่งที่สุด

คำอธิบายของการโจมตี

DNS Amplification ก็เหมือนกับการโจมตีด้วยการขยายสัญญาณอื่นๆ คือการโจมตีแบบสะท้อนกลับ ในกรณีนี้ การทำมิเรอร์ทำได้โดยการกระตุ้นการตอบสนองจากตัวแก้ไข DNS ไปยังที่อยู่ IP ที่ถูกปลอมแปลง

ในการโจมตี DNS Amplification ผู้กระทำผิดจะส่งแบบสอบถาม DNS พร้อมที่อยู่ IP ปลอมแปลง (ของเหยื่อ) ไปยังตัวแก้ไข DNS แบบเปิด ส่งผลให้ตอบสนองต่อที่อยู่นั้นด้วยการตอบสนอง DNS ด้วยการส่งข้อความปลอมจำนวนมากและมีตัวแก้ไข DNS หลายตัวตอบกลับพร้อมกัน เครือข่ายของเหยื่อจึง "ถูกครอบงำ" ได้อย่างง่ายดายด้วยจำนวนการตอบสนอง DNS ที่ไม่สามารถควบคุมได้

การตอบโต้จะยิ่งอันตรายยิ่งขึ้นเมื่อทำการขยาย “การขยาย” ในที่นี้หมายถึงการตอบสนองของเซิร์ฟเวอร์ที่ไม่สมส่วนกับคำขอแพ็กเก็ตต้นฉบับที่ส่งไป

เพื่อขยายการโจมตี DNS เช่นนี้ คุณสามารถส่งคำขอ DNS แต่ละรายการได้โดยใช้โปรโตคอลส่วนขยาย DNS EDNS0 ซึ่งอนุญาตให้มีข้อความ DNS ขนาดใหญ่ หรือใช้คุณสมบัติการเข้ารหัสของ DNSSEC (ส่วนขยายความปลอดภัย DNS) เพื่อเพิ่มขนาด ข้อความ ข้อความ คำค้นหาปลอมประเภท “ANY” ซึ่งส่งคืนข้อมูลที่ทราบทั้งหมดเกี่ยวกับโซน DNS ในคำขอเดียวก็สามารถใช้ได้เช่นกัน

ด้วยวิธีการเหล่านี้และวิธีการอื่นๆ คุณสามารถกำหนดค่าข้อความคำขอ DNS ขนาดประมาณ 60 ไบต์เพื่อส่งข้อความตอบกลับที่มีขนาดมากกว่า 4,000 ไบต์ไปยังเซิร์ฟเวอร์ปลายทาง - ส่งผลให้มีปัจจัยการขยาย 70 :first สิ่งนี้จะเพิ่มปริมาณการรับส่งข้อมูลที่เซิร์ฟเวอร์เป้าหมายได้รับอย่างมาก และเพิ่มอัตราที่ทรัพยากรของเซิร์ฟเวอร์หมดลง

นอกจากนี้ การโจมตี DNS Amplification มักจะส่งต่อคำขอ DNS ผ่านบอตเน็ตตั้งแต่หนึ่งตัวขึ้นไปซึ่งเพิ่มการรับส่งข้อมูลโดยตรงไปยังเซิร์ฟเวอร์เป้าหมายอย่างมีนัยสำคัญ และทำให้การตรวจสอบตัวละครของผู้โจมตีทำได้ยากยิ่งขึ้น

DNS Amplification คือการโจมตีแบบ Distributed Denial of Service (DDoS)

วิธีการลดผลกระทบจากการโจมตี DNS Amplification

วิธีทั่วไปในการป้องกันหรือลดผลกระทบของการโจมตี DNS Amplification ได้แก่ การรักษาความปลอดภัยเซิร์ฟเวอร์ DNS ที่เข้มงวดมากขึ้น การบล็อกเซิร์ฟเวอร์ DNS เฉพาะหรือเซิร์ฟเวอร์รีเลย์แบบเรียกซ้ำทั้งหมด และการจำกัดอัตรา

อย่างไรก็ตาม วิธีการเหล่านี้ไม่ได้กำจัดแหล่งที่มาของการโจมตี และไม่ลดภาระของเครือข่ายและการสลับระหว่างเนมเซิร์ฟเวอร์และเซิร์ฟเวอร์แบบเรียกซ้ำแบบเปิด นอกจากนี้ การบล็อกการรับส่งข้อมูลทั้งหมดจากเซิร์ฟเวอร์แบบเรียกซ้ำแบบเปิดอาจเป็นอุปสรรคต่อความพยายามในการสื่อสาร DNS ที่ถูกต้องตามกฎหมาย ตัวอย่างเช่น บางองค์กรดูแลรักษาเซิร์ฟเวอร์การเรียกซ้ำแบบเปิดเพื่อให้พนักงานที่ทำงานบนอุปกรณ์เคลื่อนที่สามารถแก้ไขจากเนมเซิร์ฟเวอร์ที่ "เชื่อถือได้" การบล็อกการรับส่งข้อมูลจากเซิร์ฟเวอร์เหล่านี้อาจเป็นอุปสรรคต่อการเข้าถึง

วิธีป้องกันการโจมตี DNS Amplification

แล้วคุณจะทำอย่างไรเพื่อป้องกันไม่ให้องค์กรของคุณตกเป็นเหยื่อของการโจมตี DNS Amplification?

รักษาตัวแก้ไขให้เป็นส่วนตัวและได้รับการปกป้อง

หากคุณใช้งานรีโซลเวอร์ของคุณเอง การใช้รีโซลเวอร์นั้นควรจำกัดเฉพาะผู้ใช้บนเครือข่ายของคุณเท่านั้น เพื่อช่วยป้องกันไม่ให้แคชถูกแฮ็กเกอร์ภายนอกองค์กรปนเปื้อน ไม่สามารถเปิดให้กับผู้ใช้ภายนอกได้

กำหนดค่าให้ปลอดภัยที่สุดเท่าที่จะเป็นไปได้เพื่อป้องกันการติดแคชจากมัลแวร์ การป้องกันที่สร้างไว้ในซอฟต์แวร์ DNS ที่ป้องกันการติดแคชนั้นรวมถึงการเพิ่มการเปลี่ยนแปลงคำขอขาออก เพื่อให้แฮกเกอร์รับการตอบสนองปลอมได้ยากขึ้น วิธีที่สามารถทำได้ได้แก่:

จัดการเซิร์ฟเวอร์ DNS อย่างปลอดภัย

เมื่อพูดถึงเซิร์ฟเวอร์ที่เชื่อถือได้ คุณต้องตัดสินใจว่าจะโฮสต์เซิร์ฟเวอร���เหล่านั้นด้วยตัวเองหรือดำเนินการผ่านผู้ให้บริการหรือผู้รับจดทะเบียนโดเมน ผู้เชี่ยวชาญคนหนึ่งกล่าวว่า: “ไม่มีใครสนใจเรื่องความปลอดภัยของคุณมากไปกว่าคุณ ดังนั้นคุณควรโฮสต์และจัดการมันด้วยตัวเอง หากคุณมีทักษะในการทำเช่นนั้น”

หากคุณไม่มีทักษะเหล่านั้น แน่นอนว่าเป็นความคิดที่ดีที่จะให้คนอื่นมาทำแทนคุณ มันไม่ได้เป็นเพียงเรื่องของความเชี่ยวชาญเท่านั้น แต่ยังรวมถึงขนาดด้วย เนื่องจากหลายองค์กรจำเป็นต้องมีเซิร์ฟเวอร์ DNS ในสามหรือสี่แห่งทั่วโลก

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

Xbox Game Bar เป็นเครื่องมือสนับสนุนที่ยอดเยี่ยมที่ Microsoft ติดตั้งบน Windows 10 ซึ่งผู้ใช้สามารถเรียนรู้วิธีเปิดหรือปิดได้อย่างง่ายดาย

หากความจำของคุณไม่ค่อยดี คุณสามารถใช้เครื่องมือเหล่านี้เพื่อเตือนตัวเองถึงสิ่งสำคัญขณะทำงานได้

หากคุณคุ้นเคยกับ Windows 10 หรือเวอร์ชันก่อนหน้า คุณอาจประสบปัญหาในการนำแอปพลิเคชันไปยังหน้าจอคอมพิวเตอร์ของคุณในอินเทอร์เฟซ Windows 11 ใหม่ มาทำความรู้จักกับวิธีการง่ายๆ เพื่อเพิ่มแอพพลิเคชั่นลงในเดสก์ท็อปของคุณ

เพื่อหลีกเลี่ยงปัญหาและข้อผิดพลาดหน้าจอสีน้ำเงิน คุณต้องลบไดรเวอร์ที่ผิดพลาดซึ่งเป็นสาเหตุของปัญหาออก บทความนี้จะแนะนำวิธีถอนการติดตั้งไดรเวอร์บน Windows โดยสมบูรณ์

เรียนรู้วิธีเปิดใช้งานแป้นพิมพ์เสมือนบน Windows 11 เพื่อเพิ่มความสะดวกในการใช้งาน ผสานเทคโนโลยีใหม่เพื่อประสบการณ์ที่ดียิ่งขึ้น

เรียนรู้การติดตั้งและใช้ AdLock เพื่อบล็อกโฆษณาบนคอมพิวเตอร์ของคุณอย่างมีประสิทธิภาพและง่ายดาย

เวิร์มคอมพิวเตอร์คือโปรแกรมมัลแวร์ประเภทหนึ่งที่มีหน้าที่หลักคือการแพร่ไวรัสไปยังคอมพิวเตอร์เครื่องอื่นในขณะที่ยังคงทำงานอยู่บนระบบที่ติดไวรัส

เรียนรู้วิธีดาวน์โหลดและอัปเดตไดรเวอร์ USB บนอุปกรณ์ Windows 10 เพื่อให้ทำงานได้อย่างราบรื่นและมีประสิทธิภาพ

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Xbox Game Bar และวิธีปรับแต่งให้เหมาะกับประสบการณ์การเล่นเกมที่สมบูรณ์แบบของคุณ บทความนี้มีข้อมูลทั้งหมด