วิธีย่อขนาดหน้าจอใน Windows 10

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

คุณไม่สามารถมั่นใจได้ว่าไฟล์นั้นเป็นไฟล์รูปภาพ วิดีโอ PDF หรือข้อความจริงๆ เพียงแค่ดูที่นามสกุลไฟล์ บน Windows ผู้โจมตีสามารถรันไฟล์ PDFเสมือนเป็นไฟล์ EXE

สิ่งนี้ค่อนข้างอันตราย เนื่องจากไฟล์ที่คุณดาวน์โหลดจากอินเทอร์เน็ตและคิดว่าเป็นไฟล์ PDF จริงๆ แล้วอาจมีไวรัสที่อันตรายอย่างยิ่ง คุณเคยสงสัยหรือไม่ว่าผู้โจมตีสามารถทำเช่นนี้ได้อย่างไร?

วิธี RLO คืออะไร?

สามารถเขียนได้หลายภาษาจากขวาไปซ้าย เช่น อาหรับ อูรดู และเปอร์เซีย ผู้โจมตีจำนวนมากใช้ภาษาประเภทนี้ในการโจมตีต่างๆ เอกสารที่มีความหมายและปลอดภัยเมื่ออ่านจากด้านซ้าย จริงๆ แล้วอาจมีเนื้อหาที่แตกต่างออกไปเมื่ออ่านจากด้านขวาและอ้างอิงไปยังไฟล์ที่แตกต่างไปจากเดิมอย่างสิ้นเชิง คุณสามารถใช้วิธี RLO ที่มีอยู่ในระบบปฏิบัติการ Windows เพื่อจัดการภาษาที่เขียนจากขวาไปซ้าย

มีสัญกรณ์ RLO สำหรับสิ่งนี้ใน Windows ทันทีที่คุณใช้อักขระนี้ คอมพิวเตอร์จะเริ่มอ่านข้อความจากขวาไปซ้าย ผู้โจมตีใช้ประโยชน์จากสิ่งนี้เพื่อซ่อนชื่อไฟล์ปฏิบัติการและนามสกุล

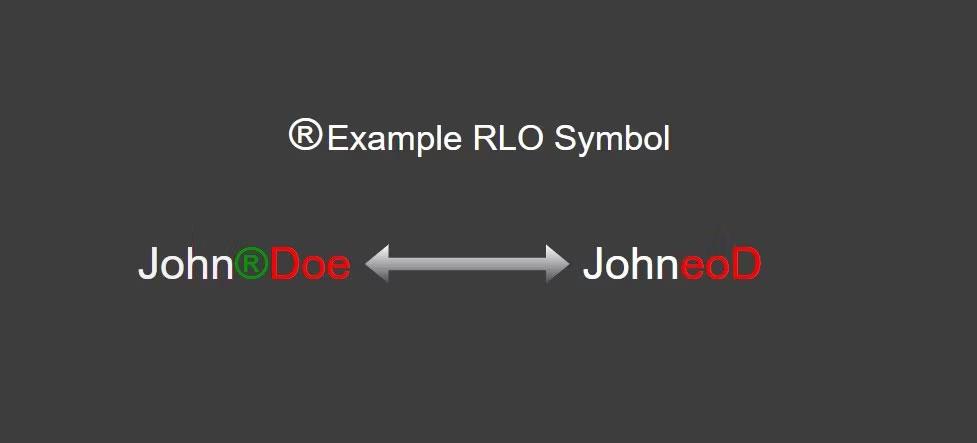

ตัวอย่างเช่น คุณป้อนคำภาษาอังกฤษจากซ้ายไปขวา และคำนั้นคือซอฟต์แวร์หากคุณเพิ่มสัญลักษณ์ Windows RLO หลังตัวอักษร T ทุกสิ่งที่คุณพิมพ์หลังจากนั้นจะถูกอ่านจากขวาไปซ้าย ดังนั้นคำใหม่ของคุณจะเป็นSofteraw

เพื่อให้เข้าใจได้ดีขึ้น โปรดดูแผนภาพด้านล่าง

องค์ประกอบ RLO จะกลับคำ

โทรจันสามารถวางในไฟล์ PDF ได้หรือไม่?

ในการโจมตีบางครั้ง แฮกเกอร์สามารถแทรกช่องโหว่หรือสคริปต์ที่เป็นอันตรายลงในไฟล์ PDF ได้ เครื่องมือและโปรแกรมต่างๆ มากมายสามารถทำได้ ซึ่งสามารถทำได้โดยการเปลี่ยนโค้ดที่มีอยู่ของ PDF โดยไม่ต้องใช้โปรแกรมอื่นใด

อย่างไรก็ตาม วิธี RLO นั้นแตกต่างออกไป ด้วยวิธี RLO ผู้โจมตีจะแสดงไฟล์ EXE ที่มีอยู่ราวกับว่าเป็นไฟล์ PDF เพื่อหลอกลวงเหยื่อเป้าหมาย มีเพียงรูปลักษณ์ของ EXE เท่านั้นที่เปลี่ยนแปลง ดังนั้นผู้ใช้เป้าหมายจึงเปิดไฟล์โดยเชื่อว่าเป็นไฟล์ PDF ที่ไม่เป็นอันตราย

วิธีใช้วิธี RLO

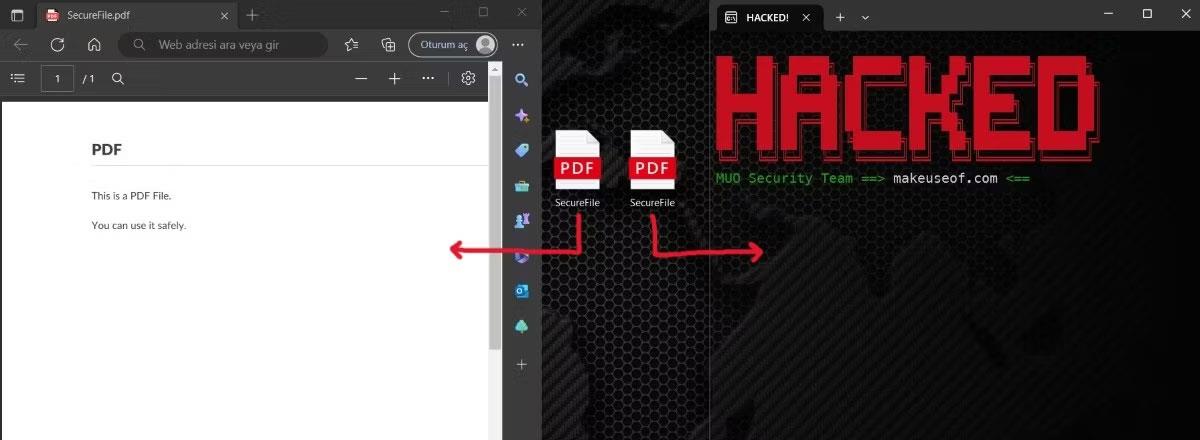

ก่อนที่จะอธิบายวิธีแสดง EXE เป็น PDF โดยใช้วิธี RLO เรามาตรวจสอบรูปภาพด้านล่างกันก่อน ไฟล์ใดต่อไปนี้เป็น PDF

โปรดแยกความแตกต่างทั้งสองไฟล์

คุณไม่สามารถระบุสิ่งนี้ได้ในทันที คุณต้องดูเนื้อหาของไฟล์แทน (เผื่อสงสัย ไฟล์ทางซ้ายคือไฟล์ PDF จริงครับ)

เคล็ดลับนี้ค่อนข้างง่ายที่จะทำ ขั้นแรก ผู้โจมตีจะเขียนโค้ดที่เป็นอันตรายและคอมไพล์มัน รหัสถูกคอมไพล์สำหรับเอาต์พุตในรูปแบบ exe ผู้โจมตีเปลี่ยนชื่อและไอคอนของไฟล์ EXE นี้ และเปลี่ยนรูปลักษณ์เป็น PDF กระบวนการเปลี่ยนชื่อเกิดขึ้นได้อย่างไร?

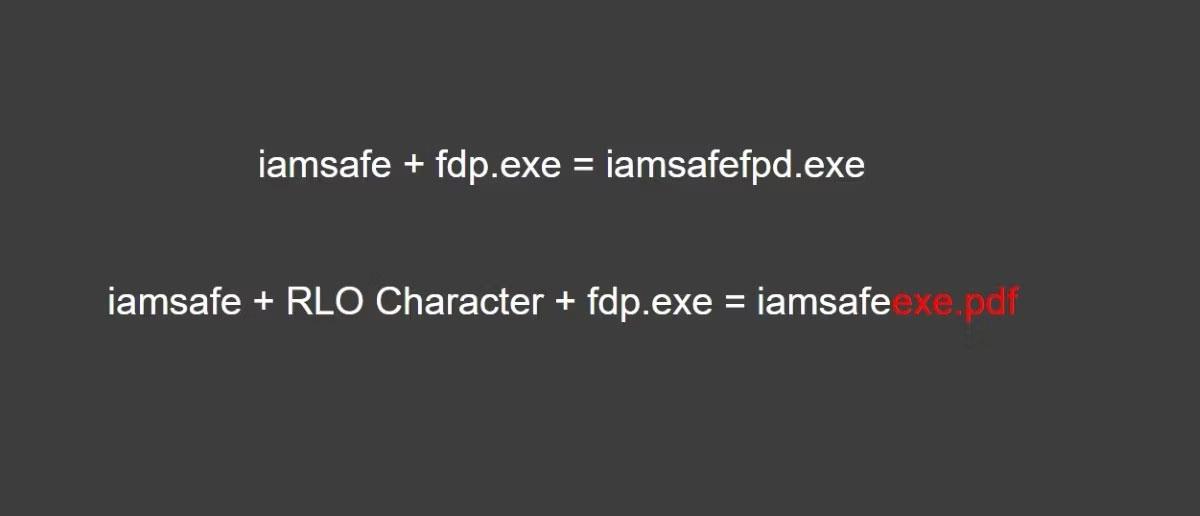

นี่คือจุดที่ RLO เข้ามามีบทบาท ตัวอย่างเช่น สมมติว่าคุณมีไฟล์ EXE ชื่อiamsafefdp.exeในขั้นตอนนี้ ผู้โจมตีจะวางสัญลักษณ์ RLO ไว้ระหว่าง iamsafe และ fdp.exe เพื่อเปลี่ยนชื่อไฟล์ การทำเช่นนี้ใน Windows ค่อนข้างง่าย เพียงคลิกขวาขณะเปลี่ยนชื่อ

การดำเนินการผกผันของอักขระ RLO

หลักการนั้นง่ายมาก เมื่อ Windows เห็นสัญลักษณ์ RLO มันจะอ่านจากขวาไปซ้าย ไฟล์ยังคงเป็น EXE ไม่มีอะไรเปลี่ยนแปลง มันดูเหมือนเป็น PDF เลย

หลังจากขั้นตอนนี้ ผู้โจมตีจะแทนที่ไอคอนไฟล์ EXE ด้วยไอคอนไฟล์ PDF และส่งไฟล์นี้ไปยังเป้าหมาย

ภาพด้านล่างคือคำตอบของคำถามก่อนหน้า EXE ที่คุณเห็นทางด้านขวาถูกสร้างขึ้นโดยใช้วิธี RLO ในลักษณะที่ปรากฏไฟล์ทั้งสองจะคล้ายกัน แต่เนื้อหาต่างกันโดยสิ้นเชิง

เปรียบเทียบเนื้อหาของไฟล์

จะป้องกันการโจมตีประเภทนี้ได้อย่างไร?

เช่นเดียวกับเหตุการณ์ด้านความปลอดภัยอื่นๆ มีข้อควรระวังบางประการที่คุณสามารถทำได้เพื่อป้องกันการโจมตีประเภทนี้ ประการแรกคือการใช้ตัวเลือกการเปลี่ยนชื่อเพื่อตรวจสอบไฟล์ที่คุณต้องการเปิด หากคุณเลือกตัวเลือกการเปลี่ยนชื่อ ระบบปฏิบัติการ Windows จะเลือกพื้นที่ที่แก้ไขได้โดยอัตโนมัติ นอกเหนือจากนามสกุลไฟล์ ส่วนที่ไม่ได้เลือกจะเป็นนามสกุลไฟล์จริง หากคุณเห็นรูปแบบ EXE ในส่วนที่ไม่ได้เลือก คุณไม่ควรเปิดไฟล์นี้

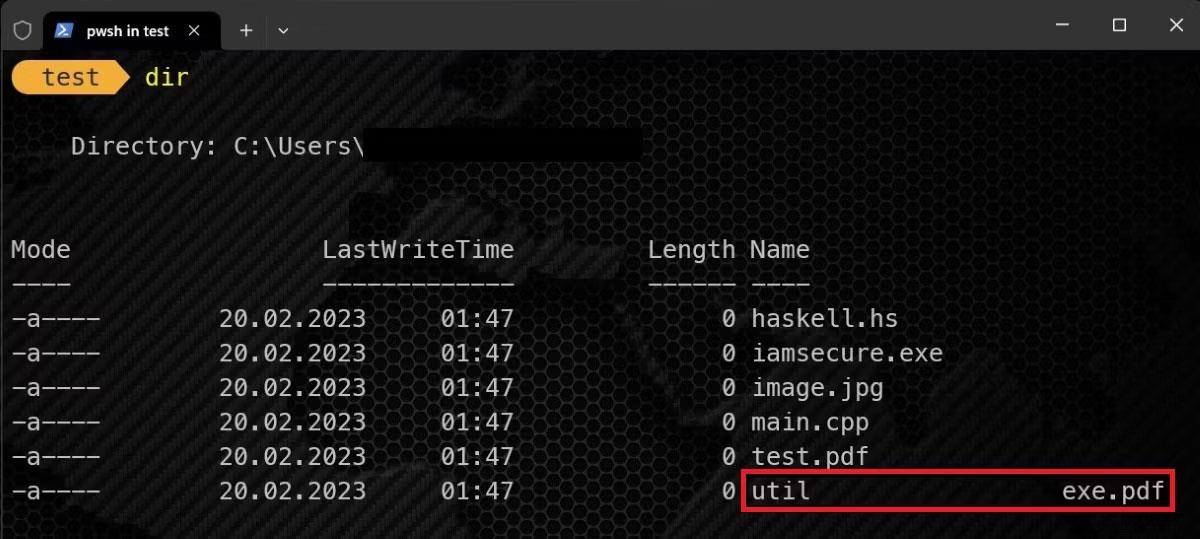

คุณยังสามารถตรวจสอบได้ว่ามีการแทรกอักขระที่ซ่อนอยู่โดยใช้บรรทัดคำสั่งหรือไม่ เมื่อต้องการทำสิ่งนี้ เพียงใช้คำสั่ง dir ดังต่อไปนี้

ตรวจสอบไฟล์ด้วยคำสั่ง dir

ดังที่คุณเห็นในภาพหน้าจอด้านบนutilเป็นไฟล์แปลก ๆ ดังนั้นคุณจึงควรสงสัย

ระวังก่อนดาวน์โหลดไฟล์!

อย่างที่คุณเห็น แม้แต่ไฟล์ PDF ธรรมดา ๆ ก็สามารถทำให้อุปกรณ์ของคุณตกไปอยู่ในมือของผู้โจมตีได้ นั่นเป็นเหตุผลที่คุณไม่ควรดาวน์โหลดไฟล์ทุกไฟล์ที่คุณเห็นบนอินเทอร์เน็ตโดยพลการ ไม่ว่าคุณจะคิดว่าพวกเขาปลอดภัยแค่ไหน ระวังด้วย!

ก่อนที่จะดาวน์โหลดไฟล์ คุณสามารถใช้มาตรการป้องกันบางประการ เช่น ตรวจสอบให้แน่ใจว่าเว็บไซต์ที่คุณดาวน์โหลดนั้นเชื่อถือได้ และการสแกนไฟล์ด้วยโปรแกรมตรวจสอบไฟล์ออนไลน์

บทความนี้จะแสดงวิธีย่อขนาดหน้าจอใน Windows 10 เพื่อให้คุณใช้งานได้อย่างมีประสิทธิภาพ

Xbox Game Bar เป็นเครื่องมือสนับสนุนที่ยอดเยี่ยมที่ Microsoft ติดตั้งบน Windows 10 ซึ่งผู้ใช้สามารถเรียนรู้วิธีเปิดหรือปิดได้อย่างง่ายดาย

หากความจำของคุณไม่ค่อยดี คุณสามารถใช้เครื่องมือเหล่านี้เพื่อเตือนตัวเองถึงสิ่งสำคัญขณะทำงานได้

หากคุณคุ้นเคยกับ Windows 10 หรือเวอร์ชันก่อนหน้า คุณอาจประสบปัญหาในการนำแอปพลิเคชันไปยังหน้าจอคอมพิวเตอร์ของคุณในอินเทอร์เฟซ Windows 11 ใหม่ มาทำความรู้จักกับวิธีการง่ายๆ เพื่อเพิ่มแอพพลิเคชั่นลงในเดสก์ท็อปของคุณ

เพื่อหลีกเลี่ยงปัญหาและข้อผิดพลาดหน้าจอสีน้ำเงิน คุณต้องลบไดรเวอร์ที่ผิดพลาดซึ่งเป็นสาเหตุของปัญหาออก บทความนี้จะแนะนำวิธีถอนการติดตั้งไดรเวอร์บน Windows โดยสมบูรณ์

เรียนรู้วิธีเปิดใช้งานแป้นพิมพ์เสมือนบน Windows 11 เพื่อเพิ่มความสะดวกในการใช้งาน ผสานเทคโนโลยีใหม่เพื่อประสบการณ์ที่ดียิ่งขึ้น

เรียนรู้การติดตั้งและใช้ AdLock เพื่อบล็อกโฆษณาบนคอมพิวเตอร์ของคุณอย่างมีประสิทธิภาพและง่ายดาย

เวิร์มคอมพิวเตอร์คือโปรแกรมมัลแวร์ประเภทหนึ่งที่มีหน้าที่หลักคือการแพร่ไวรัสไปยังคอมพิวเตอร์เครื่องอื่นในขณะที่ยังคงทำงานอยู่บนระบบที่ติดไวรัส

เรียนรู้วิธีดาวน์โหลดและอัปเดตไดรเวอร์ USB บนอุปกรณ์ Windows 10 เพื่อให้ทำงานได้อย่างราบรื่นและมีประสิทธิภาพ

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Xbox Game Bar และวิธีปรับแต่งให้เหมาะกับประสบการณ์การเล่นเกมที่สมบูรณ์แบบของคุณ บทความนี้มีข้อมูลทั้งหมด